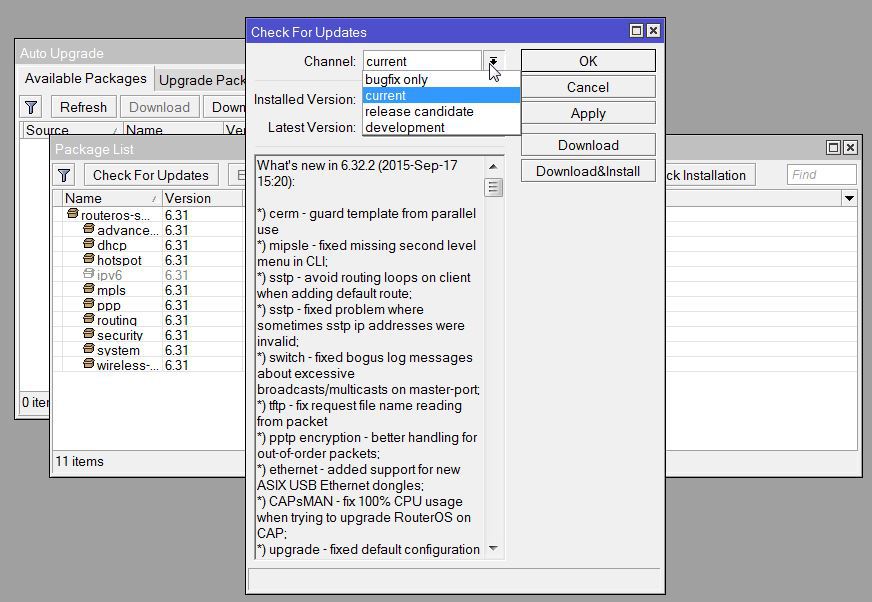

Especialistas de segurança da Core Security divulgaram detalhes de uma vulnerabilidade que causa um buffer overflow e afeta o Mikrotik RouterOS em versões anteriores ao mais recente, 6.41.3.

Para quem não sabe a Mikrotik é uma empresa da Letônia que produz roteadores muito utilizados por empresas de telecomunicações em todo o mundo que executam o sistema operacional baseado no RouteOS, que é um Linux customizado dos mesmos.

A vulnerabilidade que está listada na CVE-2018-7445 poderia ser explorada por um invasor remoto com acesso ao serviço para executar um código arbitrário no sistema.

“Um buffer overflow foi encontrado no serviço de SMB do RouteOS da Mikrotik ao processar mensagens de solicitação NetBIOS. Os atacantes remotos com acesso ao serviço podem explorar esta vulnerabilidade e ganhar possibilidade de execução de código do sistema. ” , de acordo com o aviso publicado no sistema.

“O problema ocorre antes que a autenticação ocorra então é possível que um invasor remoto que não esteja autenticado possa aproveitar.”

Os pesquisadores publicaram um código que explora o conceito e que funciona em um roteador hospedado na nuvem ( x86 ) da Mikrotik.

<a href=“https://cybernetus.com/wp-content/uploads/2018/03/MikroTik-routerOS.jpg" data-rel=“lightbox-image-0” data-rl_title=”" data-rl_caption="" title="">

A Core informou pela primeira vez a falha do Mikrotik em 19 de fevereiro de 2018. A Mikrotik planejava liberar uma correção na próxima versão em 1 de março e pediu a core que não revelasse os detalhes da falha.

Mesmo que a Mikrotik não conseguisse emitir uma solução com o prazo estimado a Core não esperou o lançamento da nova versão que ocorreu na segunda-feira dia 12 de março de 2018.

Caso não seja possível instalar uma atualização a Mikrotik sugeriu que seja desabilitado o SMB.

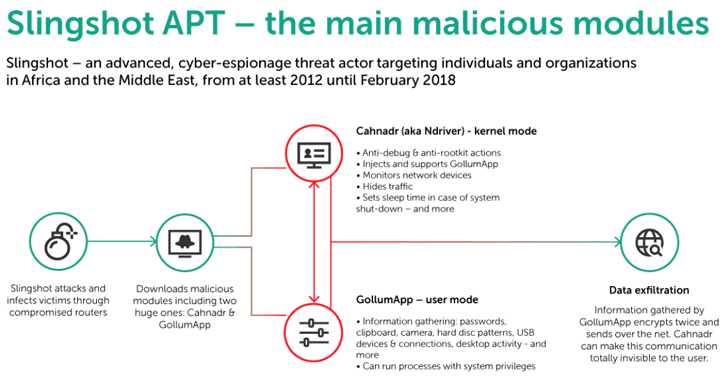

Há alguns dias atrás especialistas de segurança da Kapersky Lab anunciaram ter descoberto um novo e sofisticado grupo APT que estava em operação desde 2012. A Kapersky rastreou o grupo e identificou o malware que foi utilizado, denominado Slingshot e fez milhares de vítimas no Oriente Médio e na África.

<a href=“https://cybernetus.com/wp-content/uploads/2018/03/Slingshot.png" data-rel=“lightbox-image-1” data-rl_title=”" data-rl_caption="" title="">

Os pesquisadores viram cerca de 100 vítimas do Slingshot e detectaram seus módulos localizados no Quênia, Iêmen, Afeganistão, Líbia, Congo, Jordânia, Turquia, Iraque, Sudão, Somália e Tanzânia.

Quênia e Iêmen representam o maior número de infecções até a data. A maioria das vítimas são indivíduos e não organizações, e, pelo menos até o momento, o número de organizações governamentais é bem pequeno.

O grupo APT explorou vulnerabilidades zero day (CVE-2007-5633; CVE-2010-1592, CVE-2009-0824 ), em roteadores utilizados pelo provedor de hardware da Letônia, a Mikrotik para enviar um spyware para os computadores das vítimas.

Os atacantes primeiro comprometem o roteador e em seguida substituem uma de suas DLLs por uma maliciosa no sistema de arquivo e a biblioteca é carregada na memória do computador do alvo quando o usuário executa o Winbox Loader que é um software que faz o gerenciamento de roteadores Mikrotik.

O arquivo DLL é executado na máquina da vítima e se conecta a um servidor remoto para baixar a carga final que é o malware Slingshot nos ataques monitorados pela Kapersky.

Não está claro se o grupo Slingshot também explorou a vulnerabilidade CVE-2018-7445 para comprometer os roteadores.

E agora que a correção está disponível para a CVE-2018-7445 é só atulizar o seu roteador para qualquer versão posterior a 6.41.3.

Via Security Affairs