Uma das coisas mais complicadas para quem trabalha com segurança ou administração de sistemas e quer que sua estrutura fique sem problemas é pedir para usuários ou colegas de trabalho que façam a atualização dos produtos utilizados nos servidores.

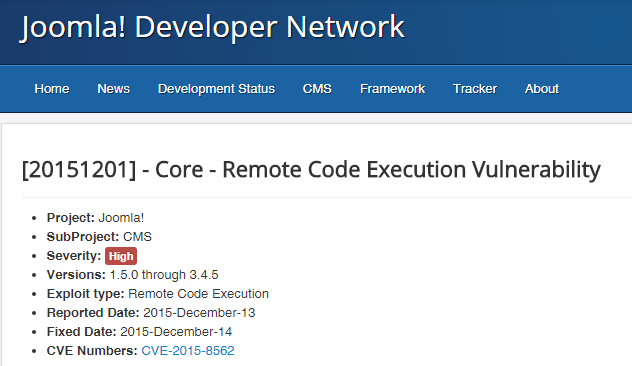

E de acordo com uma descoberta do pessoal da Symantec, mesmo com o esforço do pessoal da equipe do Joomla de ter resolvido a CVE-2015-8562 , muitos servidores ainda estão vulneráveis a execução de código remota.

De acordo com o especialista Daniel Cid da Sucuri , centenas de ataques estão ocorrendo agora e é algo muito preocupante porque ela está sendo explorada de modo bem pesado nos últimos dois dias. E o problema é que esta falha já havia sido divulgada como 0-day dois dias antes do patch ter sido divulgado.

<a href=“https://cybernetus.com/wp-content/uploads/2015/12/Joomla-RCE.png" rel=“attachment wp-att-361” data-rel=“lightbox-image-0” data-rl_title=”" data-rl_caption="" title="">

E talvez a onda de ataques tenha sido muito maior com basicamente todos os hosts de honeypot sendo atacados, portanto, qualquer site na internet está também sendo escaneado agora.

E isto pode ter um impacto bem pesado na internet já que o Joomla, junto com o WordPress é um dos sistemas mais utilizados de gerenciamento de conteúdo ( para se ter idéia são pelo menos 50 milhões de downloads ).

E quem tem Joomla em versões que não sejam a atual é bom ficar de olho, pois todas as versões acima a 1.5 estão afetadas e portanto, todos devem obrigatoriamente atualizar para a 3.4.6.

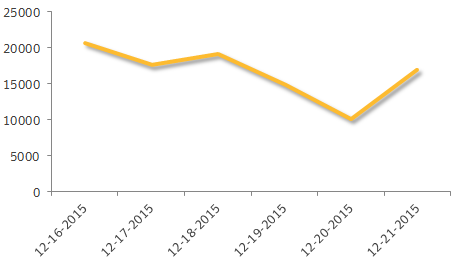

A Symantec detectou por volta de 20 mil tentativas diárias de explorar esta vulnerabilidade que já está corrigida no Joomla 3.4.6 e tem hotfixes para as versões 1.5 e 2.5.

<a href=“https://cybernetus.com/wp-content/uploads/2015/12/joomla-CVE-2015-8562.png" rel=“attachment wp-att-362” data-rel=“lightbox-image-1” data-rl_title=”" data-rl_caption="" title="">

A média de ataques ao servidores diariamente de acordo com o pessoal da Symantec é de 16 mil . É algo bem preocupante pois está ocorrendo desde que a falha foi divulgada pelo pessoal da Sucuri e, diga-se de passagem, mais preocupante ainda porque boa parte dos profissionais ou donos de site não está nem aí para atualizar sua infra.

E , o preocupante é que esta falha permite que se ganhe controle total do servidor ( ou da conta de usuário ) aonde o Joomla está instalado e a partir dali pode-se adicionar este servidor a uma botnet ou até, utilizar diretamente como ponte para ataques, seja DDOS ou até, invasão mesmo.

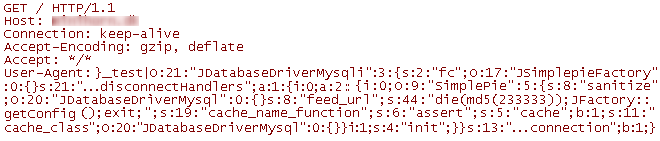

O ataque nem requer muita habilidade pois pode ser efetuado através de uma simples requisição HTTP. De acordo com o que está sendo mapeado os atacantes estão usando métodos para verificar se há versões vulneráveis do Joomla! são semelhantes aos métodos que foram utilizados em uma falha bem recente do vBulletin ( falha de RCE também ).

O ataque é bem criativo, pois, eles estão chamando a função phpinfo() ou tentam imprimir o MD5 de algum valor pré-determinado.

<a href=“https://cybernetus.com/wp-content/uploads/2015/12/Joomla-hacking.png" rel=“attachment wp-att-363” data-rel=“lightbox-image-2” data-rl_title=”" data-rl_caption="" title="">

Ainda há variações como a procura de funções também como asphpinfo () e eval (chr ()) .

Portanto é indicado a todos os administradores de sites com Joomla que atualizem suas estruturas o mais rápido possível para evitar que sejam parte de uma botnet ou de um ataque.