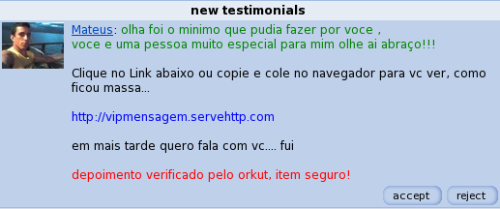

Recebi este testimonial hoje. Aí fui fazer os testes de praxe e logicamente foi encontrado um trojan que é uma variação do downloader ( Sandbox: W32/Downloader ), que o Norman, por sua vez, como quase sempre acontece, conseguiu mapear toda a estrutura do ataque.

Found Sandbox: W32/Downloader; [ General information ]

* Decompressing PEC2.

* File length: 27136 bytes.

[ Changes to filesystem ]

* Creates file C:\WINDOWS\svchosts.dll.

* Creates file C:\WINDOWS\SYSTEM32\svhost.pif.

* Creates file C:\WINDOWS\SYSTEM32\svhost.exe.

* Deletes file C:\WINDOWS\SYSTEM32\svhost.pif.

[ Network services ]

* Downloads file from http://www.superkeep.hpg.com.br/tela2.jpg as C:\WINDOWS\svchosts.dll.

* Connects to "www.superkeep.hpg.com.br" on port 80 (TCP).

* Opens URL: www.superkeep.hpg.com.br/tela2.jpg.

* Downloads file from http://www.superkeep.hpg.com.br/tela1.jpg as C:\WINDOWS\SYSTEM32\svhost.pif.

* Opens URL: www.superkeep.hpg.com.br/tela1.jpg.

[ Security issues ]

* Starting downloaded file - potential security problem.

Por sua vez, baixei o arquivo tela2.jpg hospedado no hpg para ver o que ele era. Este arquivo por sua vez, era um malware genérico, que a Sophos acusou como Mal/Behav-053.

Já o arquivo tela1.jpg contém uma variação do famoso trojan Banker ( Win32:Banker-BGA ), que vai ser usado para limpar sua conta bancária.

Portanto, se receber este scrap ... esquece ... não acesse.